Real-Time Find and Replace 是一个可以实时查找和替换网站数据的插件,不过倡萌还是推荐使用 Better Search Replace 来一次性查找和替换,不必一直启用插件。

最近Real-Time Find and Replace低于3.9的版本爆了一个非常严重的跨站点请求伪造(CSRF)漏洞,攻击者可以利用插件的功能,用恶意代码替换目标站点上的任何内容,恶意重定向用户到任何网址,还可以创建管理员账号。

该漏洞由 Wordfence威胁分析师Chloe Chamberland发现,根据Chamberland的说法,“当用户导航到包含原始内容的页面时,”该JavaScript代码将自动执行。

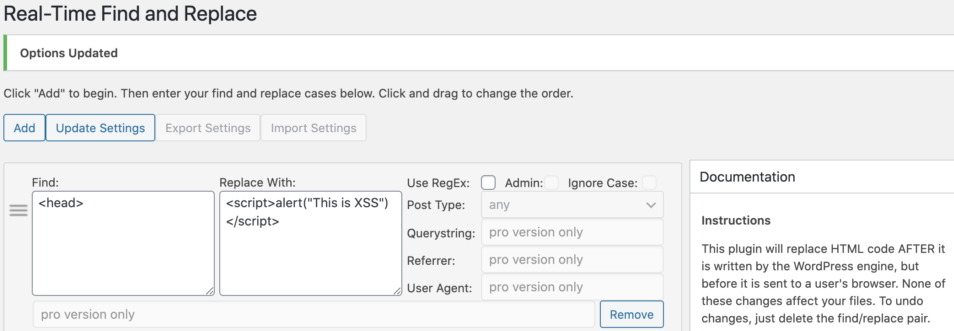

例如,攻击者可能滥用此漏洞,用其恶意代码替换<head>之类的HTML标记,这将导致被攻击的WordPress网站上的几乎所有页面都转换为恶意工具,并在成功利用后导致严重影响的攻击。

根据Chamberland的报告,恶意代码然后可以“被用来注入新的管理用户帐户,窃取会话Cookie或将用户重定向到恶意站点,从而使攻击者能够获得管理访问权限或感染浏览受感染站点的无辜访客”。

为了在网站数据发送到站点访问者的浏览器之前替换内容,“该插件注册了一个与功能far_options_page绑定的子菜单页面,并具有对activate_plugins的功能要求,” Chamberland解释说。

她补充说:“far_options_page函数包含插件功能的核心,用于添加新的查找和替换规则。”

“不幸的是,该功能未使用随机数验证,因此在规则更新期间未验证请求源的完整性,从而导致跨站点请求伪造漏洞。”

该漏洞已于4月22日发现并报告,Real-Time Find and Replace的开发人员在首次披露报告后的几个小时内就发布了补丁版本。

Wordfence使用CVSS评分8.8对该安全漏洞进行了评级,说明它是一个非常高的安全问题,所以,如果你有在使用Real-Time Find and Replace插件,请立即升级到最新的版本:https://wordpress.org/plugins/real-time-find-and-replace/