WordPress 插件 WP Fastest Cache 容易受到 SQL 注入漏洞的攻击,该漏洞可能允许未经身份验证的攻击者读取站点数据库的内容。

WP Fastest Cache 是一个缓存插件,用于加速页面加载、改善访问者体验并提高网站在 Google 搜索上的排名。根据 WordPress.org 统计,超过一百万个网站使用它。

WordPress.org 的下载统计数据显示,超过 600,000 个网站仍然运行该插件的易受攻击版本,并面临潜在的攻击。

今天,Automattic 的 WPScan 团队 披露了一个 SQL 注入漏洞的详细信息,该漏洞的编号为 CVE-2023-6063,严重程度为 8.6,影响该插件 1.2.2 之前的所有版本。

当软件接受直接操作 SQL 查询的输入时,就会出现 SQL 注入漏洞,从而导致运行检索私人信息或命令执行的任意 SQL 代码。

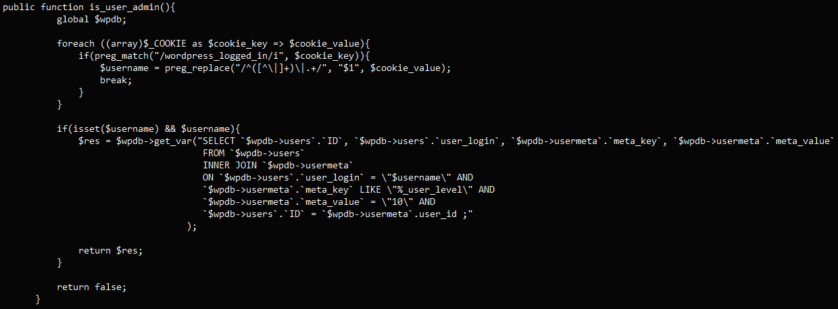

在这种情况下,该缺陷会影响 WP Fastest Cache 插件中“WpFastestCacheCreateCache”类的“is_user_admin”方法,该方法旨在通过从 cookie 中提取“$username”值来检查用户是否是管理员。

由于“$username”输入未经过净化,攻击者可能会操纵此 cookie 值来更改插件执行的 SQL 查询,从而导致对数据库的未经授权的访问。

WordPress 数据库通常包含敏感信息,例如用户数据(IP 地址、电子邮件、ID)、帐户密码、插件和主题配置设置以及网站功能所需的其他数据。

WPScan 将于 2023 年 11 月 27 日发布 CVE-2023-6063 的概念验证 (PoC) 漏洞,但需要注意的是,该漏洞并不复杂,黑客可以弄清楚如何利用它。

WP Fastest Cache 开发人员已在昨天发布的 1.2.2 版本中提供了修复程序。建议所有使用该插件的用户尽快升级到最新版本。