一种名为“GoTrim”的新的基于 Go 的僵尸网络恶意软件正在扫描网络以寻找自托管的 WordPress 网站,并试图暴力破解管理员密码并控制该网站。

这种妥协可能会导致恶意软件部署、注入信用卡窃取脚本、托管网络钓鱼页面和其他攻击场景,根据被破坏站点的流行程度,可能会影响数百万人。

僵尸网络在地下网络犯罪中臭名昭著,但 Fortinet 成为第一家对其进行分析的网络安全公司,报告称虽然该恶意软件仍在开发中,但它已经具备强大的功能。

GoTrim 僵尸网络以 WordPress 网站为目标

Fortinet 发现的 GoTrim 恶意软件活动始于 2022 年 9 月,目前仍在进行中。

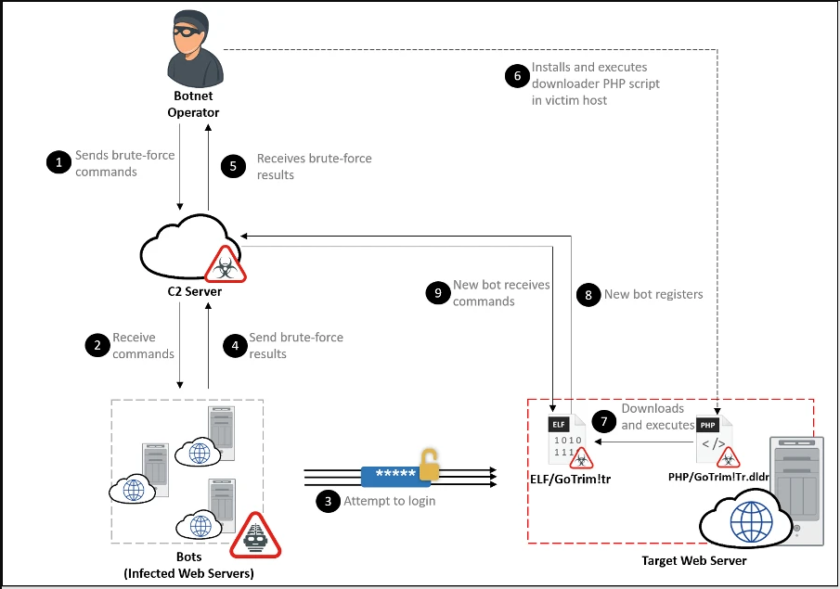

恶意软件的运营商向僵尸网络提供一长串目标网站和一组凭据。然后恶意软件连接到每个站点并尝试使用输入的凭据暴力破解管理员帐户。

如果成功,GoTrim 将登录被破坏的站点并向命令和控制服务器 (C2) 报告新感染,包括新生成的 MD5 哈希形式的机器人 ID。

接下来,恶意软件使用 PHP 脚本从硬编码 URL 中获取 GoTrim 机器人客户端,并从受感染的系统中删除脚本和暴力破解组件,因为它们不再需要。

僵尸网络可以以两种模式运行:“客户端”和“服务器”。

在客户端模式下,恶意软件将启动与僵尸网络 C2 的连接,而在服务器模式下,它会启动 HTTP 服务器并等待来自 C2 的传入请求。

如果被破坏的端点直接连接到互联网,则 GoTrim 默认为服务器模式。

GoTrim 每隔几分钟向 C2 发送一次信标请求,如果在重试 100 次后仍未收到响应,它将终止。

C2 可以向 GoTrim bot 发送加密命令,它支持以下内容:

- 针对 WordPress 域验证提供的凭据

- 针对 Joomla! 验证提供的凭据 域(未实现)

- 针对 OpenCart 域验证提供的凭据

- 针对 Data Life Engine 域验证提供的凭据(未实现)

- 检测域上的 WordPress、Joomla!、OpenCart 或 Data Life Engine CMS 安装

- 终止恶意软件

逃避检测

为了逃避 WordPress 安全团队的检测,GoTrim 不会针对托管在 WordPress.com 上的网站,而只会针对自托管网站。

这是通过检查“wordpress.com”的“Referer”HTTP 标头来完成的,如果检测到,则停止定位该站点。

“由于托管 WordPress 托管服务提供商,例如 wordpress.com,通常会实施比自托管 WordPress 网站更多的安全措施来监控、检测和阻止暴力破解尝试,成功的机会不值得冒被发现的风险,”解释说研究人员。

此外,GoTrim 在 64 位 Windows 请求上模仿合法的 Firefox 以绕过反机器人保护。

最后,如果目标 WordPress 站点使用 CAPTCHA 插件来阻止机器人,恶意软件会检测到它并加载相应的求解器。目前,它支持七种流行的插件。

Fortinet 还表示,GoTrim 僵尸网络避开托管在“1gb.ru”的站点,但无法确定这样做的确切原因。

为了减轻 GoTrim 威胁,WordPress 网站所有者应该使用难以暴力破解的强管理员帐户密码或使用 2FA 插件。

最后,WordPress 管理员应该将网站上的基本 CMS 软件和所有活动插件升级到最新的可用版本,这解决了黑客可以利用的已知漏洞进行初始攻击。